PLC inseguros en internet: el caso de los Schneider TSX Premium y por qué tu planta está en riesgo

En los últimos años hemos detectado múltiples PLCs industriales que permanecen accesibles desde Internet sin las protecciones mínimas. Equipos como los Schneider TSX Premium, pensados para control local, pueden aparecer públicamente indexados por motores de búsqueda de dispositivos conectados — lo que facilita a un tercero descubrirlos y, en ocasiones, conectarse con herramientas de programación comerciales. El resultado: robo de programas, manipulación de procesos, paradas de producción y riesgos para la seguridad de las personas.

Nota ética: este artículo muestra el riesgo y las medidas defensivas. No incluimos instrucciones para acceder, ni mostramos IPs sin permiso. Si quieres que revisemos tus instalaciones, ofrecemos auditoría de exposición controlada y remediación.

¿Por qué esto preocupa tanto?

- Los PLC no fueron diseñados para exposición pública. Muchos modelos antiguos asumen una red de planta segura y no cifran comunicaciones.

- Conocer la lógica del PLC = conocer el proceso. Descargar un programa de control permite replicar o modificar la lógica de producción.

- Impacto real: paradas no planificadas, pérdida de calidad, riesgos de seguridad industrial, filtración de propiedad intelectual.

¿Qué se puede ver desde fuera?

Plataformas públicas que “indexan” dispositivos conectados permiten identificar equipos por sus firmas, banners o puertos. Con esa información un auditor puede confirmar la exposición y evaluar la severidad del riesgo. En entornos responsables se utiliza esta técnica solo con autorización del propietario para mapear la huella de la planta y priorizar mitigaciones.

Ejemplo de escenario (sin IPs ni comandos)

- Un equipo TSX Premium aparece en un índice público.

- Un auditor autorizado visualiza la ficha (modelo, servicios expuestos).

- Desde la herramienta de ingeniería (p. ej. Unity Pro, con credenciales y permisos) se puede conectar si no existe protección.

- Consecuencia: posibilidad de leer el programa y obtener la lógica de control.

Importante: en este artículo no mostramos ni enseñamos cómo conectar. Si vas a realizar pruebas en tu planta, hazlo siempre bajo un alcance firmado y en entornos de laboratorio o ventanas de mantenimiento controladas.

Riesgos concretos

- Robo de propiedad intelectual (diagramas, rutinas de control).

- Modificaciones maliciosas que provoquen paradas o daños.

- Acceso lateral a otros dispositivos de la red de planta.

Medidas de mitigación

- Segmentación de red OT/IT: Aísla los PLC en una VLAN o red separada sin rutas directas a Internet.

- Acceso remoto robusto: Solo mediante VPNs empresariales con MFA; nunca acceso directo a puertos de ingeniería.

- Firewalls & reglas por aplicación: Permitir únicamente tráfico necesario y con inspección.

- Hardening del dispositivo: Cambiar credenciales por defecto, deshabilitar servicios no usados, actualizar firmware cuando sea seguro.

- Gestión de parches y lifecycle: Ten inventario y plan de actualización (o compensaciones si no hay parche).

- Monitorización y detección: Implementar monitorización de tráfico OT y sistema de detección de anomalías.

- Backups y control de versiones: Mantén copias del código PLC y control de cambios con acceso restringido.

- Políticas de acceso y doble autorización para cambios en lógica de control.

- Pruebas periódicas y ejercicios de respuesta (con equipos internos o consultores).

¿Cómo lo haríamos en Captia?

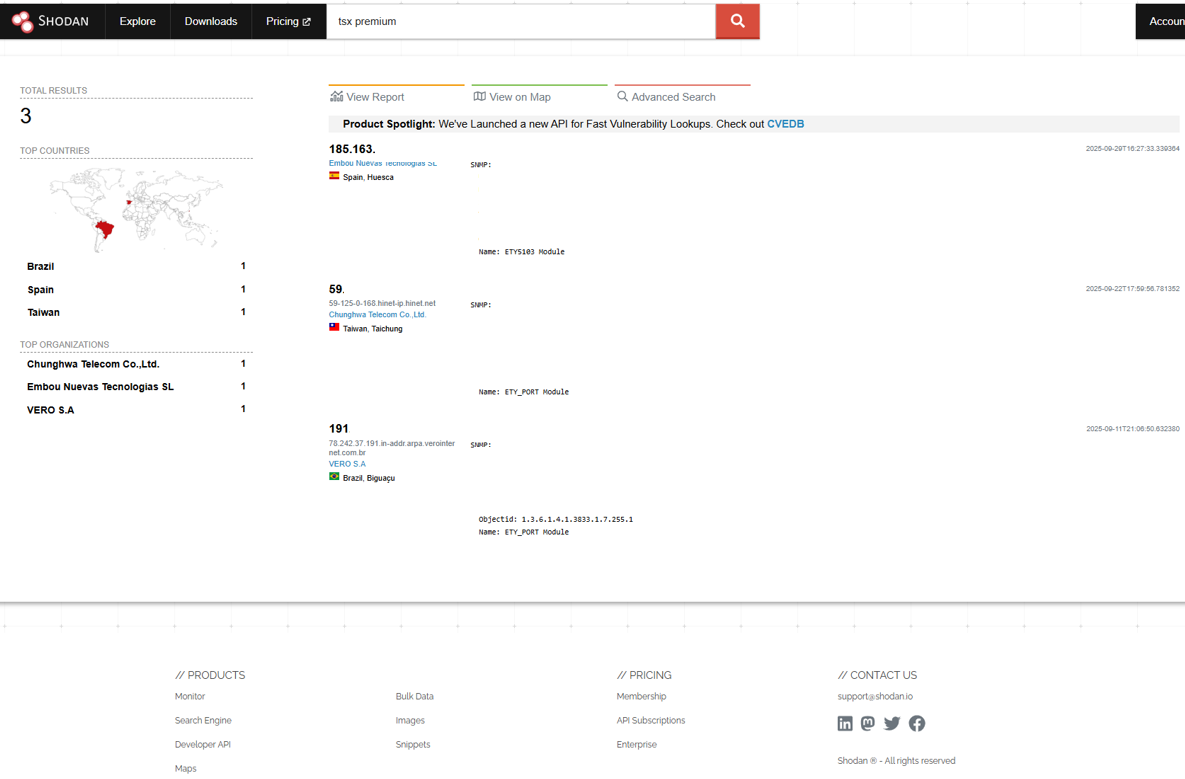

- Auditoría inicial de exposición (Shodan + inventario): mapa de activos y valoración de riesgo (sin intrusión ni descargas no autorizadas).

- Prueba de penetración OT autorizada (con alcance firmado): validación controlada de vectores de acceso.

- Plan de remediación: segmentación, firewalls, VPN, reglas de acceso.

- Implementación: despliegue de compensaciones (IDS, reglas de firewall) y hardening.

- Formación: técnicos de mantenimiento y equipos IT/OT.

- Contrato de monitorización y respuesta: servicio para detectar nuevos activos expuestos.

Recomendaciones para equipos que quieran comprobar su situación

- Pide un diagnóstico exprés firmado por un tercero.

- Nunca pruebes a conectarte a equipos de producción sin permiso por escrito.

- Prioriza remediaciones en equipos que controlan seguridad o tienen impacto medioambiental.

Caso real: exposición de PLCs TSX Premium en Internet

En una comprobación autorizada en un entorno de laboratorio replicando una condición de exposición pública detectamos que había dispositivos Schneider TSX Premium indexados en una plataforma pública.

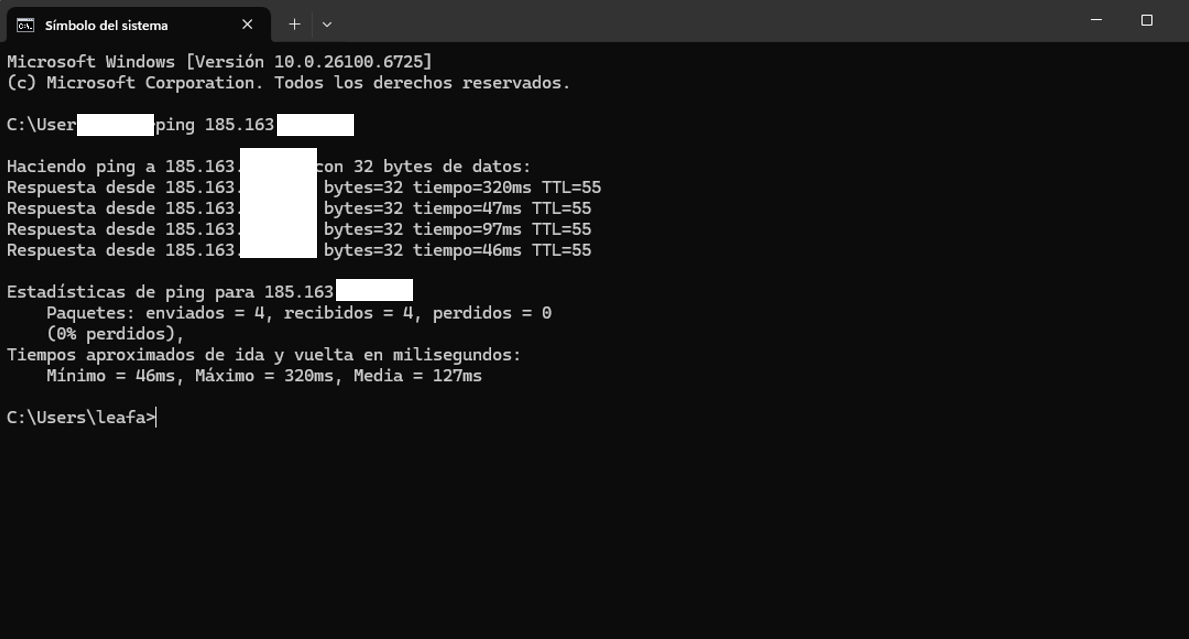

En uno de los equipos recreados en una máquina virtual de pruebas fue posible comprobar la conectividad desde consola, confirmando que el dispositivo respondía a peticiones desde cualquier PC conectado a Internet.

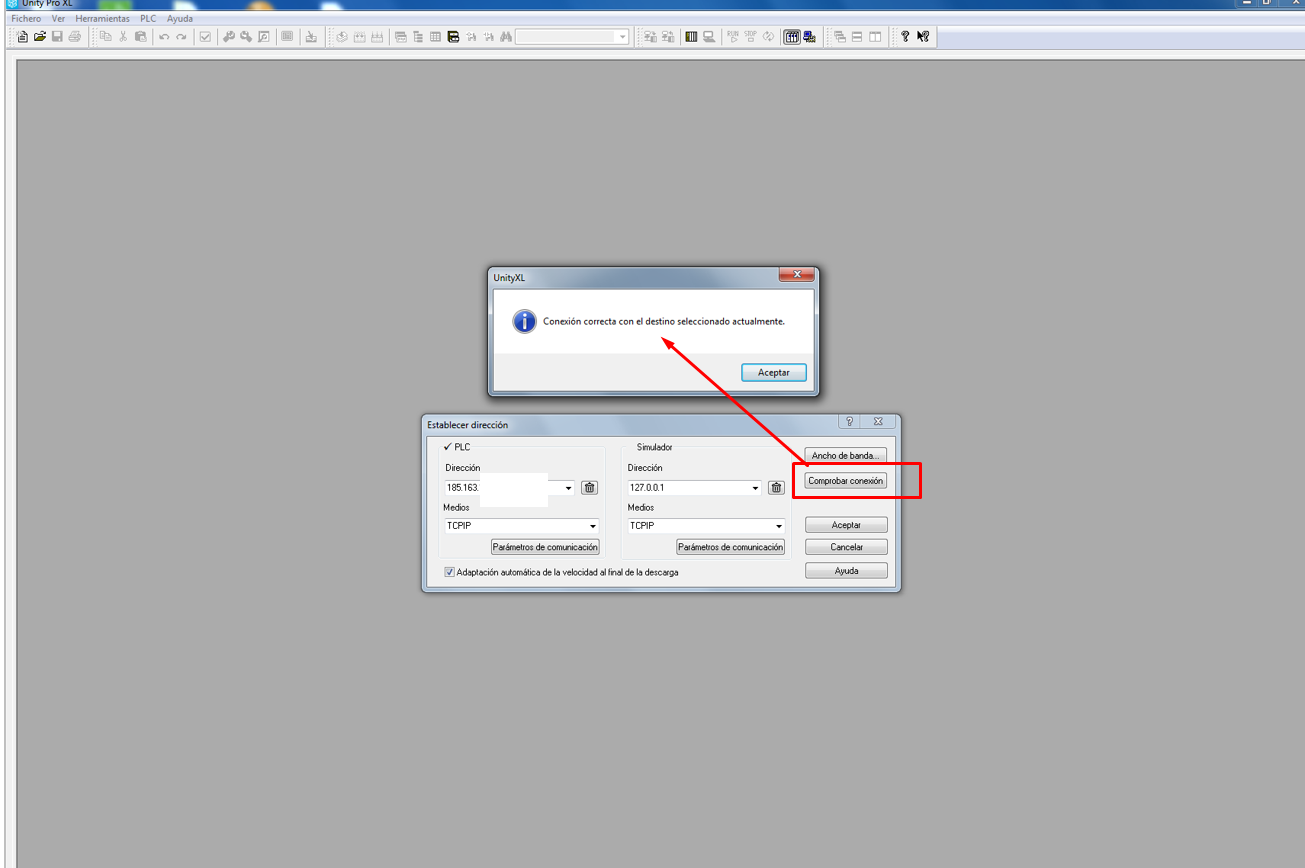

Posteriormente, mediante la herramienta de programación Unity Pro, se estableció conexión con el PLC y se comprobó que el acceso remoto era posible.

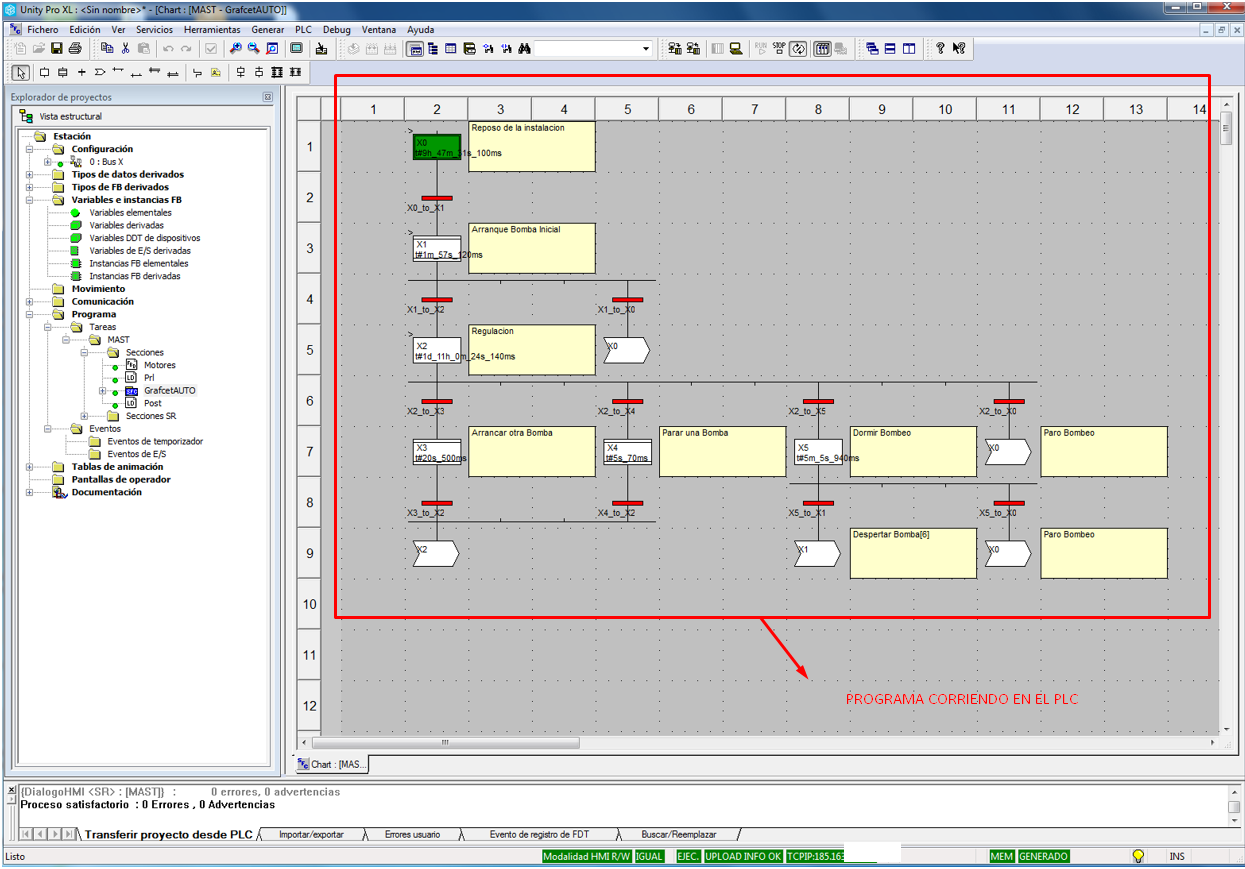

Además, desde el propio entorno se pudo transferir el proyecto alojado en el controlador y visualizar la lógica de control en ejecución:

No publicamos direcciones IP ni datos de clientes por razones de seguridad y confidencialidad. La evidencia visual incluida en este artículo ha sido editada para eliminar cualquier dato identificable.

Tras el hallazgo, las medidas aplicadas (o recomendadas) fueron:

- Inventario completo de activos conectados.

- Segmentación de la red OT y cierre de accesos públicos.

- Establecimiento de acceso remoto seguro mediante VPN con MFA.

- Despliegue de monitorización de tráfico OT para detectar nuevos activos expuestos.

En resumen: la exposición permitió confirmar un riesgo real (posibilidad de leer la lógica de control), pero la mitigación es clara y aplicable en pocos pasos.

👉 Si deseas que realicemos una auditoría controlada, en Captia ofrecemos un servicio de diagnóstico exprés que entrega un informe de exposición y un plan de remediación.